Die Kommunikation über das Internet

Im Internet kommunizieren unter besonderer Berücksichtigung des Lauschers an der Wand.

1. Die Foren

Das Internet ist ein Verbund von Rechnern. Der Informationsaustausch erfolgt in einzelnen Paketen und nicht mittels einer stetigen Verbindung, wie in anderen Netzen. Das macht es unempfindlicher gegen Störungen. Die verschiedenen Dienste, die über das Internet angeboten werden, bedienen sich dabei unterschiedlicher Protokolle, also unterschiedlicher Arten des Informationsaustausches.

Das bekannteste Protokoll ist html, Hypertext Markup Language, englisch für Auszeichnungssprache in Hypertext. Mittels dieses Protokolls wird eine Seite mit Text und Bildern auf einem Bildschirm dargestellt. Es wurde nur dazu entwickelt.

Man stellt also Artikel als Bildschirmseite mittels der Bildschirmseitenbeschreibungssprache html dar. Ist der Artikel auf dem Bildschirm möchte man gern die Reaktionen der Leser darunter haben, wie die Leserbriefe in einer Zeitung. Oft aber genügt ein Leserbrief nicht und es soll eine Diskussion dargestellt werden. Einer gedruckten Zeitung schreibt vielleicht ein Leser einen Brief zu einem Artikel, aber nicht mehrere. Es gab nie eine Diskussion. Die Elektronik soll diese Diskussion nun ermöglichen.

An der Stelle des Diskussionswunsches stößt die Darstellung einer Seite auf einem Bildschirm an Grenzen. Man kann eine Diskussion nicht auf einer Bildschirmseite darstellen, denn dabei ergeben sich grundlegende Probleme. Die Bildschirmseite ist beispielsweise endlich und die Diskussion nicht.

Zur Verwaltung von Artikeln und Meinungen zu dem Artikel wurden Inhaltsverwaltungssysteme geschaffen, Systeme zum Content Management, CMS. Diese lösen aber nicht das Problem einer Diskussion. Diese sogenannten Foren sollen Diskussionen darstellen. Aber auch mit leistungsfähigeren Rechnern und einem schnelleren Internet ist das Problem nicht zufriedenstellend zu lösen.

Zusätzlich zu dem technischen Problem kommen rechtliche Probleme, die immer öfter dazu führen, daß Diskussionen unterbunden werden, gelöscht oder in unterschiedliche Teile der Welt unterschiedlich ausgeliefert werden. Es häufen sich also grundlegende organisatorische Probleme und rechtliche Probleme, die technisch auf einer Bildschirmseite nicht lösbar sind. Trotzdem wachsen die Programme der Bildschirmseiten und die Programmierer versuchen die Quadratur des Kreises täglich neu. Sie versuchen, Diskussionen auf einer Bildschirmseite darzustellen, die begrenzt ist und die ursprünglich nur zur Darstellung von Text und Bildern entwickelt wurde.

Ich kenne viele Foren. Sie alle sind für Diskussionen nicht geeignet. Die Darstellung wird bei drei Dutzend Beiträgen unübersichtlich und unlesbar. Der Sinn der Diskussionsfäden geht verloren. Selbst die größten Foren sind schwer lesbar weil jeder Beitrag einzeln angeklickt werden muß. Danach folgt ein Seitenaufbau. Um drei Sätze zu lesen werden über eineinhalb Megabyte geladen. Das zeigte ein Beispielversuch mit heise.de. Bei jedem Lesen eines Beitrages von wenigen Zeilen wurden in diesem Beispiel 1,5 Megabyte geladen! Bei anderen Foren sieht das ähnlich aus. Das Internet ist nicht zu langsam, es ist hoffnungslos vermüllt.

Es gibt auch Darstellungen, bei denen die Beiträge offen dargestellt sind, so daß man nicht jeden anklicken muß. Bei denen ist aber die Tiefe der Schachtelung begrenzt und auch sie sind für Diskussionen nicht gut geeignet.

Ich will einmal kurz einige Probleme auflisten, die bei dieser Vorgehensweise auftreten:

– Eine begrenzte Bildschirmfläche soll eine unbegrenzte Diskussion darstellen.

– Das Protokoll html, die Seitenbeschreibungssprache, wurde dafür nicht entwickelt. Hunderte Erweiterungen haben das Problem nicht gelöst und werden es nie lösen.

– Das ständige Anklicken der Beiträge ist nervig und man liest nur einen Teil der Diskussion.

– Möchte man am nächsten Tag neue Beiträge lesen so bekommt man die Mischung aus neuen und alten Beiträgen und man muß sich heraussuchen, was man schon gelesen hat und was nicht. Bei hunderten Beiträgen ist das auf die Dauer nicht möglich.

– Es ist ein ständiges Neuladen und ein ständiger Neuaufbau des Bildschirmes notwendig, wie das eben die Grundkonstruktion verlangt.

– Der Platz auf dem Bildschirm wird verschwendet. Er kann nicht effektiv genutzt werden.

– Durch Werbung, Spielereien, Progrämmchen und das ganze Drumherum muß viel über das Netz, um wenig zu lesen. Die Quelltexte moderner Seiten beweisen das!

– Beiträge werden gesperrt und die Diskussion ist nur noch teilweise vorhanden.

– Links werden gesperrt oder es muß dafür bezahlt werden.

– Streitereien machen ein Lesen unmöglich.

– Ganze Diskussionen verschwinden, Beiträge verschwinden, ganze Artikel werden gesperrt und so weiter.

...

Ein Vorteil bei dieser Vorgehensweise ist, daß dem Benutzer die Kenntnisse der Bedienung des Internetbrowsers genügen.

Das war viel Text, um dem Leser zu vermitteln, daß die Darstellung einer Diskussion auf einer Bildschirmseite ungeschickt ist. Das war aber notwendig, denn viele Programmierer verteidigen diese Vorgehensweise.

2. Das Protokoll nntp

Dabei gibt es eine Lösung für die oben gezeigten Probleme. Eines der ältesten Protokolle, neben eMail mit den Protokollen pop3, imap und smtp, ist nntp, ein Übertragungsprotokoll für Nachrichten, das Network News Transfer Protocol.

Es gibt einen Verbund der Universitäten zur Diskussion, das Usenet, das Netz der Benutzer. Dieser Verbund nutzt das Protokoll nntp.

Neue Nachrichten werden dabei über die Universitätsserver verschickt und in die alten Nachrichten eingeordnet. Der Benutzer sieht, was alt und was neu ist. Es wird meist nur Text transportiert, was die Sache sehr effektiv macht. Es werden nur einmal die neuen Beiträge transportiert. Den Rest macht der Rechner des Anwenders. Damit sind 99,99% des Informationstransportes eingespart. Die Darstellung erfolgt sehr effizient. Die Baumstruktur ist nur um ein Zeichen eingerückt. So lassen sich sehr große Diskussionen übersichtlich bewältigen. Diskussionen mit über 1200 Beiträgen über Monate hinweg sind möglich. In einem Forum hätten alle Mitleser längst aufgegeben. Wie will man auch 1200 Beiträge alle paar Tage nach neuen Beiträgen in einem Forum absuchen?

Das Lesen der Beiträge erfolgt nur mittels der Betätigung der Leerzeichentaste. Das Herumklicken kann vollständig entfallen. Die meisten Beiträge nimmt man grob zur Kenntnis und liest nur die interessierenden.

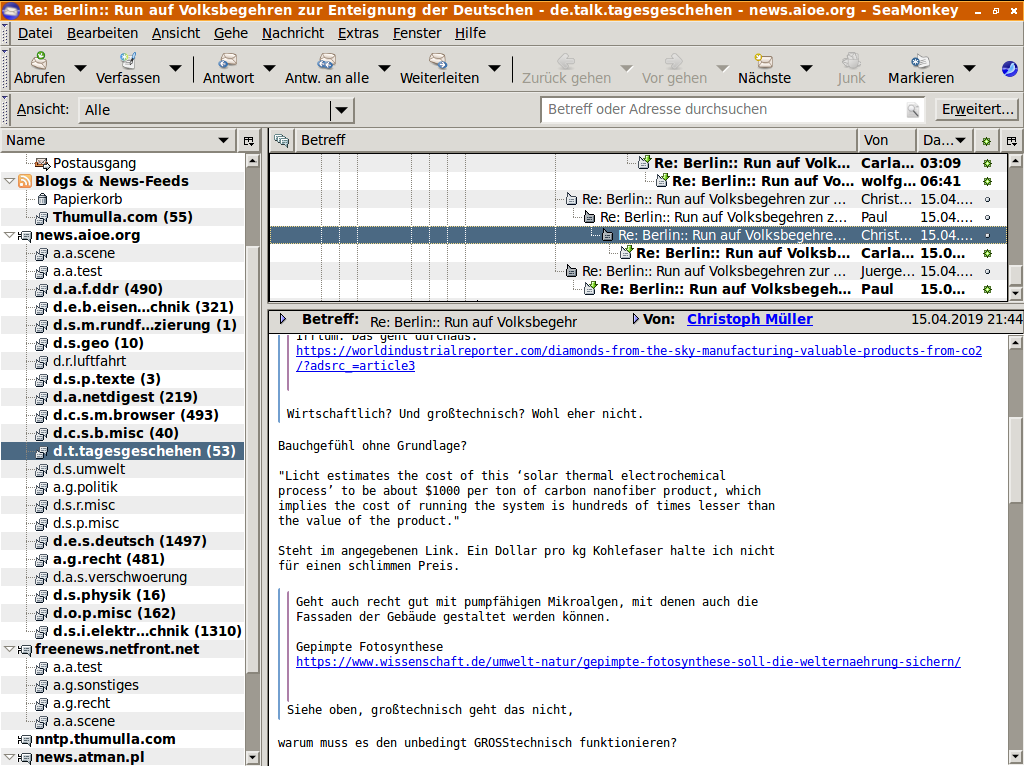

Hier ein Blick in dieses Usenet:

Auch für diese Art der Darstellung wäre einiges zu verbessern, vor allem die Suche nach Beiträgen. Selbstverständlich gibt es auch hier viele Ärgernisse. Aber die andere Herangehensweise vermeidet viele Probleme.

Die Zensur hält sich im Usenet noch in Grenzen. Aber auch hier werden die Zugänge abgesperrt. Allgemein versuchen Staaten, die Kommunikation zu reglementieren und zu ersticken.

Insgesamt wäre ein modernes Usenet wünschenswert, ohne Zensur, p2p, bessere Suche und leistungsfähige Filterung. Dazu später.

Eine Übersicht über Newsreader gibt es hier:

verschiedene_Newsreader_im_Überblick

Sie haben sicher einen solchen Newsreader auf Ihrem Rechner, das Programm Thunderbird.

3. Die Protokolle smpt, pop3 und imap

transportieren elektrische Briefe über das Internet von Rechner zu Rechner. Elektronische Mail, eMail, kennt fast jeder.

Diese elektronische Post ist fast immer offen und für jeden auf der Transportstrecke lesbar. Außerdem werden Kopien interessierender Briefchen von daran interessierten Diensten abgezweigt und weitergeleitet über geheimnisvolle Kästen, SINA und andere, die bei den Providern installiert werden müssen.

Dieses System ist so löchrig, daß ein Abdichten nicht geht. Es geht nur eine durchgehende Verschlüsselung vom Sender zum Empfänger. Und dann stellen sich Fragen nach den Betriebssystemen, den verwendeten Schlüsseln und wer noch auf die Rechner am Anfang und Ende der Kette gucken kann.

Es gab mal eine Terrorplanung bei der die elektronischen Briefchen angeblich nicht zugesendet wurden sondern als Entwürfe beim Provider, dem Verteiler der eMail, liegen blieben. Die Kommunikationspartner waren der Meinung, nur der Transport würde überwacht. Sie griffen auf die Entwürfe zu, hatten alle das Paßwort. Das war natürlich, wenn es sich so abgespielt hat, keine gute Idee. Auch die Postfächer werden überwacht.

Lustig ist, daß der Haupttäter Fritz Gelowicz dem Stern drei Monate vor der Festnahme ein Interview als Terrorist gab. Weitergelacht werden darf hier:

Ein_Käfig_voller_Enten

Deutschlandfunk:_Terror_hausgemacht_Der_Prozess_gegen_die_„Sauerland-Gruppe“

Suchworte: "Fritz Gelowicz" Stern Interview Sauerland "Walter van Rossum" "Ein Käfig voller Enten" Wasserstoffperoxid TATP

Das Usenet ist offen, eMail ist offen.

Es gibt eine Möglichkeit, die Darstellung von eMail so einzustellen, wie das meist im Usenet üblich ist, als Baumstruktur. Für das Beispiel Thunderbird: Ansicht > Sortieren nach > Gruppiert nach Thema

Ich hatte zur Zeit des Pesthörnchens in den 1990ern eine solche Gruppe. Anfangs ging das gut. Als einige Amok liefen und über 400 eMails pro Tag kamen mußte ich abschalten. In kleinen disziplinierten Gruppen geht das gut. Die Mails wurden über einen speziellen Server, wie beispielsweise Majordomo, vermittelt.

Einige Menschen nutzen das Webportal für eMail, gehen also über den Browser. Besser erscheint mir ein extra Programm, Thunderbird zum Beispiel. Hier sieht man wieder, daß die Darstellung als Baum(eMail, nntp) geeignet ist, und die Darstellung auf einer Bildschirmseite(html) nicht geeignet ist. Wenn es nur wenige Mails betrifft ist der Unterschied aber nebensächlich. Trotzdem kann es sinnvoll sein, sich diese speziellen Programme wie beispielsweise Thunderbird anzusehen.

Das Ansehen von Thunderbird ist sinnvoll. Er bearbeitet eMails(smtp, pop3, imap), Newsgruppen(nntp), Feeds(rss) und Chats.

Feeds sind Auflistungen von Artikeln aus Webseiten, die eine Schnittstelle RSS anbieten. Diese wird im Thunderbird oder einem anderen Feedreader eingegeben und man empfängt alle Neuigkeiten ohne Werbung, Scripts, Sperrfenster, Kekse und so weiter. Man hat dann alles in einem Programm und spart viel Zeit.

Thunderbird

Es gibt weitere Programme, die so arbeiten. Man muß nicht alles über den Browser machen.

Nun kam die Verschlüsselung von eMails auf – allerdings nie so richtig.

Sinnvoll ist die durchgehende Verschlüsselung vom Sender zum Empfänger, Ende zu Ende genannt. Damit ist meist die Verschlüsselung pgp oder gpg gemeint.

Gleich kamen Verbote auf, zum Beispiel in Frankreich. Die verschlüsselten Mails transportieren die Tatsache der Verschlüsslung im Header mit, so daß jeder auf der Transportstrecke leicht die Tatsache der Verschlüsselung erkennen kann. Es ist also nicht vernünftig in Frankreich die Verschlüsselung von eMails zu verwenden.

Diese jetzt durchgeführte Massenüberwachung der Kommunikation wird mit wenigen Fällen gerechtfertigt. Folglich muß man nur einige Fälle erfinden oder inszenieren und kann sich die Gesetze schaffen, um die Kommunikation zu überwachen. Daß das tatsächlich passiert zeigen Fälle wie die Bombenanschläge auf Züge in Madrid. Diese wurden unter teilweiser Beteiligung von Geheimdiensten durchgeführt. Ein Mitarbeiter lieferte die Zünder und die Mobiltelephone zur Zündung der Bomben. Das ist nichts neues, es ist schon lange üblich. Die Waffen für die RAF lieferte beispielsweise Peter Urban, Mitarbeiter eines Geheimdienstes.

Einen besonderen Lacher in Bezug auf Verarschung der Kunden, also der Bürger, leistete sich das System DE-Mail. Der Brief wird verschlüsselt, also eingepackt, also super sicher, in die Zentrale transportiert, dort entschlüsselt, also ausgepackt, neu verschlüsselt, eingepackt und wieder super sicher ausgeliefert. Wo mögen da einige Leute wohl eine Schwachstelle gesehen haben?

Bei dem System kommt es nur auf die Zwangszustellung an, das ist der Witz an der Sache. Das System DE-Mail vereint damit perfekt alle Nachteile – für den Benutzer.

Was lernt uns das?

Nur Schlüssel, die Sie selbst auf einem sicheren Rechner erzeugt haben, sind als sicher anzusehen! Wie sollte es sonst möglich sein, daß DE-Mail Ihre Nachrichten auspackt?

FuckPic

Verdeckte Kommunikation ist nur möglich wenn der Empfänger mitspielt und ein ebensolches System installiert. Das Programm ‚scheiß Bild‘(FuckPic) schreibt einen Text in ein Bild, so daß man ihn noch lesen kann. Der Empfänger hat also nur den Leseaufwand. Aber ein automatisches Lesen auf der Transportstrecke ist sehr erschwert.

FuckPic

Steganographie

Es gibt die Möglichkeit, Nachrichten in Bildern zu verstecken. Das nennt sich Steganographie. Der Empfänger muß wissen, was mit einem Bild los ist und wie er den Text sichtbar machen kann. Meist braucht er das Originalbild ohne den Text. Die Differenz ergibt dann den Text.

Burks_Steganographie

Für Diskussionen und Gruppen sind solche Verfahren nicht geeignet!

4. Der Hausherr

Die aufkommenden rechtlichen Probleme, die Sperrungen aus politischen Interessen, die Schnüffelei von Geheimdiensten und Amateurschnüfflern, die Interessen von Anwälten, Sperren ganzer Länder und so weiter lassen sich nicht mehr ignorieren. Die Kommunikation muß sie beachten.

Eine wesentliche Frage ist die Frage nach dem Hausherrn. Wo liegen die Daten? Wer beherrscht den Zugang zu den Daten? Wer kann den Herrn über die Daten erpressen?

Viele Menschen wissen nicht, wo die Daten gespeichert sind, die sie nutzen. Sie wissen nicht, wer ihnen den Zugang zu ihren Daten blockieren kann. Das Problem ist seit der Massenverbreitung sozialer Medien gewachsen. Normalerweise funktioniert alles. Aber wenn die Daten weg sind oder diese blockiert werden geht das Geschrei los. Das ist doch kein Wunder?! Würden Sie Ihre Kartoffeln im Keller des Nachbarn lagern? Warum lagern Sie Ihre Kartoffeln nicht in Ihrem Keller? Warum lagern Sie Ihre Daten auf fremden Servern?

Alles, wo Sie sich einloggen müssen, ist schlecht. In all diesen Fällen kann Ihnen der Zugang zu Ihren Daten versagt werden. Alle sozialen Systeme fallen darunter. Der Betreiber will Sie als Kunden und als Opfer. Er baut das System so, daß er immer der Herr ist und Sie immer der Bittsteller. Die Frage nach dem Hausherrn ist also entscheidend! Die Frage, wie er sich finanziert ist sehr schwer zu beantworten, sollte aber nicht vernachlässigt werden.

5. Metadaten

Meist ist nichts zu verbergen. Trotzdem interessieren sich Menschen, Firmen, Staaten, Geheimdienste, Adreßhändler... für die Kommunikation. Ihnen genügen meist die Metadaten, die Verbindungen zwischen den Menschen. Selbst wenn nur Katzenbilder verschickt werden gibt die Kommunikation automatisch auswertbare Information ab.

Über die Metadaten kann man herausbekommen, wer eine Katze zu Hause hat und wer einen Hund – nur über die Kontakte, ohne den Inhalt zu lesen. Deshalb ist jede Art der Informationsabgabe verräterisch und zu vermeiden.

Früher hielt ich die Gedankenkontrolle von George Orwell, 1984, für übertrieben. Das IST Gedankenkontrolle.

Selbstverständlich haben die Kontrolleure auch Zugriff auf die Buchtitel, die in Bibliotheken ausgeliehen werden. Es gab einmal die Forderung, auch gekaufte Bücher einer Registrierung zu unterziehen. Da immer mehr Bücher über das Internet gekauft werden wird sich diese Forderung bald erledigt haben. Ich habe nichts mehr davon gelesen.

6. Verschlüsselung

Es gibt genug Seiten im Internet, um sich über Verschlüsselung zu informieren. Deshalb hier nur das, was jeder wissen muß.

Die Entwicklung der Verschlüsselung begann mit symmetrischer Verschlüsselung. Die gleiche Verschlüsselungsvorschrift und der gleiche Schlüssel wurden für das Verschlüsseln und für das Entschlüsseln benutzt. Deshalb wird diese Vorgehensweise als symmetrisch bezeichnet.

Mit der Verbreitung von Rechnern wurde 1977 die asymmetrische Verschlüsselung von Ronald L. Rivest, Adi Shamir und Leonard Adleman erfunden, das Verfahren RSA. Es folgten weitere Verfahren.

asymmetrische_Verschlüsselung

Bei der asymmetrischen Verschlüsselung gibt es zwei Schlüssel. Man benutzt einen zum Verschlüsseln und den anderen zum Entschlüsseln. Man hat also einen Schlüssel um ein Schloß zuzuschließen und einen um es aufzuschließen.

Das eröffnet nun die Möglichkeit, einen Schlüssel zu veröffentlichen, damit jeder verschlüsselte Nachrichten an den Empfänger verschicken kann, ohne daß andere diese entschlüsseln können, denn Zuschließen und Aufschließen sind jetzt getrennt. Also wird der Schlüssel zum Zuschließen veröffentlicht und nur der Empfänger kann die Nachrichten aufschließen und lesen. Sonst kann jeder die Nachricht und den Schlüssel zum Zuschließen haben, die Nachricht aber nicht entschlüsseln.

Für die Signatur dreht man das Verfahren um. Ein Mensch hat den Schlüssel zum Zuschließen und der Schlüssel zum Aufschließen ist öffentlich. Jeder kann aufschließen und nachgucken, ob die Unterschrift stimmt, also der Inhalt vom Absender ist. Der Absender kann so seine Nachrichten unterschreiben, signieren, und jeder kann die Unterschrift prüfen. Die Nachricht selbst wird durch eine Prüfsumme abgesichert.

7. Betriebssysteme

Da es auf dem Übertragungsweg viele Schwachstellen gibt und elektronische Daten sehr leicht kopierbar sind ist nur die sogenannte Verschlüsselung Ende zu Ende verläßlich. Eine Nachricht wird beim Absender verschlüsselt und beim Empfänger entschlüsselt. Auf die Sicherheit eines Übertragungsweges kann man sich nicht verlassen!

Nun bleiben als Schwachstellen noch die Betriebssysteme am Anfang und am Ende und die Menschen am Anfang und am Ende – und die Menschen, die die Verschlüsselung programmiert haben.

Die Betriebssysteme Windows, Mac OS und Linux haben vermutlich nicht von Haus aus Hintertüren. Schwachstellen in den Betriebssystemen können benutzt werden. Mit dem Wissen um solche Lücken wird sogar gehandelt. Man kann davon ausgehen, daß diese Betriebssysteme nach der Installation sicher sind. Unsicherheiten fängt man sich sehr oft auf Windows ein, indem eMailanhänge geöffnet werden, die Scripte enthalten, oder Links auf unbekannte Seiten aus unbekannten eMails geöffnet werden.

Mit dem Betriebssystem Android, einem Abkömmling von Linux, kam eine ganz andere Klasse von Zugriffen auf. Werbung und direkte Eingriffe in das Betriebssystem sind jetzt möglich. Der Besitzer eines Telephones mit Android ist nicht der Besitzer dieses Telephones! Google ist der Besitzer, kann alles verwalten, alles sehen, alles an- und abschalten und jede Werbung plazieren! Bei den Vorgängern der Betriebssysteme, wie zum Beispiel Symbian, war das nicht so. Die älteren Telephone ohne Android sind also sicherer. Man sollte sie vielleicht aufheben, denn bald gibt es nur noch Smartphones mit Android. Als Ersatz stehen schon quelloffene Betriebssysteme am Start, wie Ubuntu Phone, Tizen oder Sailfish OS. Es bleibt zu hoffen, daß sie die Sicherheitslücken schließen. Auch da werden Fehler und beabsichtigte Fehler passieren, die Lücken öffnen.

Das sicherste Betriebssystem taugt nichts, wenn es auf einer löchrigen Unterlage steht. Lücken im BIOS sehen durch jedes Betriebssystem. So ein löchriges BIOS wird gerüchteweise installiert, wenn jemand verfolgt wird und er seinen Rechner aus der Hand gibt. Auch bei UEFI gab es Zweifel. Die Zweifler vermuteten Hintertüren in diesem UEFI. Es gab sogar schon Forderungen, für jeden Rechner den Einbau eines Verschlüsselungschips, also Spitzelchips, vorzuschreiben und zu erzwingen.

Selbstverständlich wirken sich solche Lücken auch aus, wenn man das Betriebssystem von einer CD oder einem Stick startet. Damit ist der Rechner für alle Zeiten unsicher und nur noch getrennt vom Netz zu gebrauchen. Das weiß aber der Benutzer nicht.

8. Weitere Kommunikationssysteme

Ein Krankenverwaltungssystem soll kommen. Die meisten sogenannten Sicherheitsprobleme entstehen beim Kampf um Zuständigkeiten. Jeder will ein Recht haben, mitzuhören. Dazu kommen noch die, die ihr „Recht“ ganz leise einbauen und heimlich mithören. Das ist nicht zu vermeiden. Auch deshalb dauert die Entwicklung des Systems so lange. Welchen Vorteil hat es, wenn andere als Arzt und Patient an die Daten kommen?

Noch so ein sicheres System zur Kommunikation wie das oben erwähnte DE-Mail und das Krankenverwaltungssystem soll als Anwaltssystem kommen. Rechtsanwälte und deren Mandanten sollen es benutzen. Ob dem zu trauen ist kann jetzt jeder selbst beantworten. Warum soll der Staat ein System entwickeln und finanzieren, das ihn selbst aussperrt?

Wie oben schon erwähnt, trauen Sie nur Schlüsseln, die Sie selbst auf einem sicheren Rechner erzeugt haben! Notfalls starten Sie ein Betriebssystem von einer CD, deren Checksumme Sie überprüft haben. Auch dann bleiben noch Lücken!

Übrigens werden auch einige Chats überwacht, indem sie mitgeschnitten und ausgewertet werden.

Das Zensieren von Beiträgen in den sozialen Medien ist schon sehr weit fortgeschritten. Dagegen kann man sich nicht wehren, denn der Eigentümer des Servers macht das oder wird dazu erpreßt.

Auf VK(V-Kontakte, VK.com) sieht man kaum Zensur. Nur kriminelle Nutzer werden von VK innerhalb von etwa zwei Tagen rausgeschmissen.

Als sichere und zensurfreie Kommunikationsmöglichkeit wird zur Zeit Telegram beworben. Ende zu Ende soll sicher sein, Gruppenkonferenzen sind es nicht.

Wie oben schon erwähnt, trauen Sie nur Schlüsseln, die Sie selbst auf einem sicheren Rechner erzeugt haben!

Auch bei Telegram liegen Ihre Daten auf fremden Servern. Der Server vermittelt und es kann jederzeit plötzlich Schluß sein. Entspricht das Ihren Vorstellungen von Kommunikation?

Das Netzwerk TOR(the onion router) ist ein Produkt von Geheimdiensten. Es macht es dem Empfänger und den Transportrechnern unmöglich, die Internetadresse des Absenders zu ermitteln. Rechner vermitteln verschlüsselte Daten untereinander. Das Darknet ist ein Teil davon. Die Angebote liegen auf Rechnern in diesem Netz. Jeder kann einen solchen Rechner in Betrieb setzen. Nur wenn man einen Exitnode betreibt, einen Rechner, der die Verbindung mit dem äußeren Netz herstellt, bekommt man bald Besuch, der einen freundlich darauf hinweist, daß man doch inzwischen alt genug ist…

Verbindungen über TOR sind durch die mehrfache Verschlüsselung sehr langsam.

Ich befürchte, daß etliche Angebote dort Honeypots sind, die unbedarfte Kunden leimen sollen.

Als weiteres Netz im Netz, ähnlich TOR, soll hier noch I2P genannt werden.

Da sich diese Probleme schon lange ankündigten programmierte Ian Clarke freenet.

freenetproject

Es verschlüsselt stark und scheint sicher zu sein. Allerdings sollte man einen eigenen kleinen Server betreiben, denn es dauert Tage oder Wochen, ehe man etwas zu sehen bekommt. Die öffentliche Propaganda gegen gewisse Pornos war möglicherweise gegen freenet gerichtet. Diese zeigt an, was sicher ist und was nicht – oder ist ein Honeypot. Da die Propaganda jetzt abgeklungen ist könnte es sein, daß inzwischen eine Hintertür existiert. Es gab auch mal einen Streit, welche Programmversion sicher sei und welche nicht.

Es gibt übrigens ein Programm zum freenet, das Diskussionen ermöglichen soll, Frost.

Um die Herkunftsadresse einer Anfrage im Internet zu verschleiern gibt es Anonymisierer, die den Datenverkehr mischen. Ein solcher war JAP von der TU Dresden. Die Betreiber bekamen Ärger. Sie machen aber weiter, mit anderen Randbedingungen – jetzt wahrscheinlich nur mit Scheinsicherheit.

Weiterhin gibt es Stellvertreter, VNC, Virtual Network Computing. Sie stellen in einem freien Land einen Rechner zur Umleitung der Kommunikation zur Verfügung. Grundsätzlich ist das eine gute Sache. Wer weiß aber, wem der Rechner gehört und welchen Interessen er dient?

Übrigens steht Deutschland jetzt in der Spitzengruppe der zensierenden Staaten und kämpft mit China um den ersten Platz.

Nebenbei, der Router ist schon Feindesgebiet. Oder glauben Sie, daß Sie der Herr ihres Routers sind, der Provider aber nur dessen Programm austauschen kann?

Angesichts dieser Probleme wurde p2p(peer to peer, Partner zu Partner) entwickelt. Es kommunizieren Partner miteinander, die sich in einem Netzwerk finden, das innerhalb des Internets existiert. Es wird viel zum Dateitausch genutzt. Die Industrie ist hinter diesen Leuten her, weil sie oft Urheberrechte verletzen.

Da die Industrie viele dieser Urheberrechtsverletzer erwischt hat oder sie zu richtigen oder falschen Geständnissen erpreßt hat wurde f2f(friend to friend, Freund zu Freund) entwickelt. Es kommunizieren nur Leute, die sich gegenseitig als Freund anerkannt haben. Es ist zu hoffen, daß man keinen falschen Freund aus der Unterhaltungsindustrie erwischt. Aber dieses Verfahren ist sehr sicher. Die Zukunft wird leider so aussehen. Als Beispiel möchte ich hier das Programm Retroshare nennen.

9. Trennung von Artikel und Diskussion

Wie ich oben gezeigt habe sind Bildschirmseiten, die als html transportiert werden, nicht für Diskussionen geeignet. Das Usenet mit nntp ist für bunte Seiten nicht gemacht, obwohl es diese transportieren kann, ebenso wie eMail die Seiten transportiert. Optimal wäre eine Darstellung der Artikel als Seite html und eine Diskussion per nntp. Aber dann sind Artikel und Diskussion getrennt. Die Diskussion beginnt mit einem Link auf den Artikel. Es ist nur gewöhnungsbedürftig – dürfte aber von der Masse der Menschen nicht akzeptiert werden.

Wir MÜSSEN dazulernen, wir MÜSSEN uns anstrengen. Mit html und eMail geht es nicht weiter. Damit läßt sich die Freiheit nicht verteidigen. Dafür haben wir schon viel zu viel Raum abgegeben.

10. Ein neues Usenet

Mein Wunsch wäre ein neues Usenet, ein anonymes Usenet, bei dem jeder Rechner ein Server ist, wie bei p2p oder f2f. Ich werde das in einem weiteren Artikel beschreiben.

11. Schluß und Folgerungen

Eine brauchbare Kommunikation bekommt man nur mit zusätzlichem Aufwand bei den Kommunikationspartnern. Ich hoffe, etwas Klarheit geschaffen zu haben. Es wäre gut, wenn sich die Menschen von ungeeigneten Verfahren abwenden und geeigneten Verfahren zuwenden würden. Dabei kommt es auf die Zielstellungen an.

Ich beobachte das Netz lange genug. Langsam ändert es sich. Jede Freiheit wird abgedreht. Die Kontrolle wird an jeder Ecke verschärft. Das war schon lange abzusehen. Wird es nicht Zeit, sich diese grundlegenden Gedanken zu machen und die Kommunikation zu verbessern, sich für deren Freiheit einzusetzen?

Die Zerschlagung der alternativen Medien hat längst begonnen! Aber die Menschen glauben es nicht.

Video von Mythen Metzger: „Die Zerschlagung der alternativen Medien hat begonnen!“

Die_Zerschlagung_der_alternativen_Medien_hat_begonnen

Es ist zu hoffen, daß die Menschen, also Sie, auf freie Suchmaschinen ausweichen werden. Viel Hoffnung verschwende ich darauf aber noch nicht.

Eine solche Suchmaschine wäre YaCy. Sie nutzt ein p2p Netz – kein Wunder.

Ein Artikel von 2011:

Golem_über_YaCy

Die Grundgedanken sind gut, die Ausführung scheint Probleme zu haben. Nur wenn alle Bedingungen passen wird ein Projekt erfolgreich.

Nebenbei, die Werbung hat in den letzten Jahren weiter zugenommen weil die technischen Möglichkeiten, die Bevölkerung mit Zwangswerbung zu versorgen, ständig und gezielt verbessert wurden.

Und nun zu dem Fehler, den der Mythenmetzger macht. Warum legt er seine Filmchen nicht auf einem eigenen Server oder in einem eigenen Netzplatz ab? Weil er jetzt noch einen rechtlichen Puffer zwischen dem Angreifer und sich hat? Er hat aber einen Herrn mehr über sich und setzt sich vielen ungerechtfertigten Angriffen aus. Er will von der Verbreitung profitieren? Dann muß er auch die Zensur dazu akzeptieren.

Trotzdem wollen wir keinen Verfolgungswahn entwickeln. Daß der Feind mithört ist ein Fakt. Es wird längst zensiert. Die Schnüffelei macht ständige Fortschritte. Die Freiheit wird kontinuierlich zurückgedrängt.

WhasAPP_StaSi

„Die Organisation ruft nun ihre Mitglieder auf, politisch nicht korrekte Nachrichten, die sie auf Whatsapp etwa von einem Freund oder Familienmitglied erhalten, zu melden.“

Es gibt schon Menschen, die behaupten, tausende von Euro durch Denunziation und Sperrungen in Facebook verloren zu haben. Wie weit soll es noch gehen? Die Masse der Menschen wird keine Konsequenzen ziehen und das Schweinerl weiter füttern.

Demonstrationen und Petitionen sind wirkungslos.

Man muß Fakten setzen, man muß das Netz nutzen:

– Man sollte Daten auf eigenen Servern und in eigenen Plätzen im Netz ablegen und es weitestgehend vermeiden, fremde Server zur Kommunikation zu benutzen.

– Man sollte alles meiden oder klein halten, was eine Anmeldung erfordert.

– Trauen Sie nur Schlüsseln, die Sie selbst auf einem sicheren Rechner erzeugt haben!

– Man sollte Systeme fördern und nutzen, die ein eigenes Netz im Internet aufbauen, wie freenet, p2p und f2f, denn die sind unabhängig.

– Denken Sie immer daran, daß sich alles, was Sie an andere abgeben, letztlich gegen Sie und gegen Ihre Freiheit wendet.

– Speichern Sie interessierende Artikel und Videos auf ihrem eigenen Rechner ab.

– Schaffen Sie sich Sicherungen Ihrer Daten außer Haus, außerhalb des Zugriffs der Internetzerstörer.

– Wer sein Verhalten jetzt nicht ändert bekommt in den nächsten Jahren nur noch auf ihn zugeschnittenes Fertigfutter von den das Internet beherrschenden Firmen und Staaten.

– eine wirkliche Diskussion ist in Foren(html) nicht möglich; sie ist nur in Baumstrukturen mit genug Platz in den Ebenen und in der Darstellung möglich.

Übrigens, fremde Server – bei eMail ist das nicht mehr zu vermeiden. Früher war eMail frei. Man konnte in jeden Rechner im Netz einen solchen Brief einwerfen und er wurde transportiert. Das ging sogar mit dem direkten Schreiben von Text in den Postkasten über telnet. Heute geht das nur noch mit Anmeldung am Anfangsrechner. Die Masse an SPAM zwang die Rechnerbetreiber dazu. Das ehemals freie System erzwingt nun Anmeldung und teilweise den verschlüsselten Transport auch für Sendungen, die ich nicht verschlüsselt haben will. Das ist ja kein Nachteil? Doch, wenn ich mit meinem Provider nur noch verschlüsselt kommunizieren kann und Systeme, die das nicht können, ausgesperrt sind.

Es wird also gezielt zugeschnürt. Jetzt ahnen wir auch, wer noch Interesse an dem Spamsturm hatte – oder diesen wohlwollend zur Kenntnis nahm.

Vielleicht rüsten wir unsere Rechner bald wieder mit einem Mailtransport aus, wie ihn früher jeder Rechner hatte. Dann können wir wieder Post direkt zustellen – wenn wir die Adresse kennen.

Rettet die Freiheit des Internets – mit Demonstrationen und Petitionen oder mit Taten?

Es sollen nicht technische Lösungen für politische Probleme gesucht werden. Ein Kampf an beiden Fronten ist nicht zu vermeiden. Also hier meine dringende Bitte, keine Energie in Verfahren zu stecken, die den Zerstörern des Internets in die Hände spielen! Bauen Sie eine EIGENE Kommunikation auf. Werfen Sie alte Rechner(nur BIOS, kein UEFI), Modems, Brenner für CDs… noch nicht weg.

Es geht nicht darum, kriminelle Dinge zu machen. Es geht darum, das ständige Werbegewusel zu vermeiden, die ständige Abgabe von Metadaten zu vermeiden, sich nicht mehr zensieren zu lassen, die üblichen Verdächtigen nicht mehr zu mästen, die Vermüllung des Internets zu vermeiden, der Reglementierung durch Firmen und Staaten zu entgehen, mit Freunden auch mal vertrauliche Nachrichten zu tauschen, der ständigen Bespitzelung kein Futter mehr zu bieten, sich nicht für seine und fremde Äußerungen rechtfertigen zu müssen, nicht zur Zensur anderer gezwungen zu sein, die heimlichen Lauscher nicht mehr zu mästen, Amateurspitzeln und Amateurzensoren keine Angriffsflächen mehr zu bieten, sich keinen Maulkorb verordnen zu lassen, Alternativen zur Staatspropaganda zu erhalten...

Vor diesem Hintergrund ist es auch nicht tragisch, wenn ein Programm auf einem nicht mehr sicheren Betriebssystem läuft und jemand theoretisch zugucken könnte.

Es kommt auch darauf an, für die Zukunft zu trainieren, denn die Zukunft liegt in Netzen im Netz – p2p, f2f, es geht nicht anders – wann immer man die Zukunft als begonnen betrachtet.

Ich nannte oben schon das Programm Retroshare.

Retroshare

Retroshare ist es wert, etwas näher betrachtet zu werden. Wer möchte kann es mit mir ausprobieren. Hier steht mein öffentlicher Schlüssel. Die Zeichenkette muß in das Programm kopiert werden.

Zur Installation ist noch anzumerken, daß man für Windows das Installationsprogramm nutzen kann, die exe. Das darunter stehende Programm ist als Ordner frei verschiebbar und läuft von jedem Ort, so wie auch ich Programme schreibe. Man muß nur den Ordner auspacken und das Programm im Ordner starten. In dieser Form läuft es auch auf wine, also auch auf jedem Linux mit wine und auf anderen Systemen mit wine. Wer Fragen dazu hat schicke mir eine eMail und ich versuche, sie zu beantworten.

CQEGAcGUxsBNBFzYRqgBCADEx3qtMFPwt99r3oPydLxu0X9MtNLptvUTbWJADuf6

Ar5LPSMmUEx426t7UQaoO/uDaSTzqzqk8HU6s5nCoFPaqPIQOi2rItsQvtyFXFE6

KhUmbKRWFsAbp5izTfL0n2JMneMBXaHFN49WUTZSnNTGReoGyuIvoIDCEHWgeuh6

XpZfPrvCNLwqcfIRMk6QOixOOmGqUkn1WyYaOyvEeb78bEDhuyDXgZM4EeQL7Zfe

Ah0kMQBJQl9HpIY6NmXH9QYtsnkPAmfRgBbKpOLXkgklstj0WaL3KQyZr29D+ZdJ

Sz6GKGddggbNh67ed4sW4NbUGJx4W0mNpjc9blZ10WorABEBAAHNIGN0aCAoR2Vu

ZXJhdGVkIGJ5IFJldHJvU2hhcmUpIDw+wsBfBBMBAgATBQJc2EaoCRAHva0N8IH3

sQIZAQAA33AH/AwweHjEOA71kUkYZDz3xAyjPpcDoB/he8Fg55A4g/f37jRCXKJ1

AyQVhVNnuM2HvJUrVOGqxsoJiwpZ6t4yigitL765zXxhriITpnlITxZmrIqoYcA7

TfQJ2dvA5oHRlTjMP3KPUkAALdxwkSHBZMB1/SAW1wrH3M2+23HHDJRVGyW0/KCY

CyIgUHRMOrux3FP3ScF8sKDrULltrqN3LTe3lIG+Y4IeKNH4Hxp/Ywakm3Zzrz1/

4quXVKamqW+nVckSxoacsVdIiuruu5GjZGoumHLAcH1/tTKSZjeD3g7vanbzXB6A

JPsAQExm4d/CTYu9DltbNsVAC4Zvr3hvILgCBrIFUAVPUwMGwKiyIk9TBAAGC015

IGNvbXB1dGVyBRBSbS57x5CKGvfHCC5FJ4LHBwMFk+c=

Das Problem einer vernünftigen Kommunikation ist sehr komplex und ich bin sicher, daß auch die meisten Programmierer viele Zusammenhänge nicht kennen, damit überfordert sind und mit ihrer Tätigkeit unbewußt der Zerstörung des Netzes Vorschub leisten. Ich kenne auch nur einen sehr kleinen Teil der Problematik und wollte diesen hier etwas beleuchten, damit auch diejenigen eine Vorstellung davon bekommen, die nicht die Zeit aufbringen können, sich auch damit noch zu beschäftigen.

Spätestens jetzt muß man sich grundlegende Gedanken machen und die die Freiheit bewahrenden Systeme unterstützen! Dafür muß man die Funktionsweise von Kommunikationssystemen einschätzen können.

Bitte langsam lesen, bitte nochmal lesen, Fragen, Korrekturen, Anregungen, Beschimpfungen und Ergänzungen an:

Artikel als PDF: Kommunikation_über_das_Internet.pdf

Auf den Artikel darf verwiesen werden, er darf zitiert, kopiert und übersetzt werden.

This article may be referred to, cited, copied and translated free from any restrictions.

alle Computer Konspirationsforschung Tips Freiheit Loesungen Gesellschaft_Organisation Startseite(__index)